1ª parte.

Creo que voy a sacar 5

2 ª parte

Creo que voy a sacar 5

miércoles, 15 de diciembre de 2010

viernes, 3 de diciembre de 2010

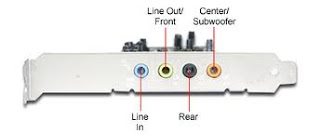

El puerto jack.

Se utiliza para transportar la señal analógica. Dependiendo del puerto la señal es distinto.

Para distinguirlos se utiliza este código de colores :

Rosa : Micrófono (entrada mono).

Azul : Audio (entrada estéreo)

Verde : Altavoces o aurículares (salida estéreo)

Suelen estar también en la parte frontal de la torre .

Si la salida de sonido soporta el sistema envolvente 5.1, además tendrían estos puertos :

Amarillo :Altavoz central / subwoofer.

Negro : Altavoces trasero

Gris : Altavoces delanteros

Los puertos RCA también pueden utilizarse para transportar la señal de audio , que en este caso , puede ser analógico o digital.

Amarillo/narajan : salida digital S/ PDIF } digital

Se utiliza para transportar la señal analógica. Dependiendo del puerto la señal es distinto.

Para distinguirlos se utiliza este código de colores :

Rosa : Micrófono (entrada mono).

Azul : Audio (entrada estéreo)

Verde : Altavoces o aurículares (salida estéreo)

Suelen estar también en la parte frontal de la torre .

Si la salida de sonido soporta el sistema envolvente 5.1, además tendrían estos puertos :

Amarillo :Altavoz central / subwoofer.

Negro : Altavoces trasero

Gris : Altavoces delanteros

Los puertos RCA también pueden utilizarse para transportar la señal de audio , que en este caso , puede ser analógico o digital.

Amarillo/narajan : salida digital S/ PDIF } digital

miércoles, 1 de diciembre de 2010

Puerto HDMI

High-Definition Multimedia Interface o HDMI, (interfaz multimedia de alta definición), es una norma de audio y vídeo digital cifrado sin compresión apoyada por la industria para que sea el sustituto del euroconectores. HDMI provee una interfaz entre cualquier fuente de audio y vídeo digital como podría ser un sintonizador TDT.

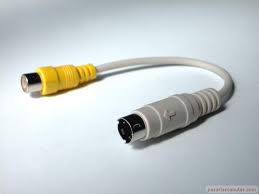

Puerto RCA

La sigla RCA proviene de ("Radio Corporation of America®"), lo que traducido significa corporación de radio americana. Se trata de un conector circular de 2 terminales, que se encarga de enviar y recibir las señales referentes a los gráficos desde la computadora hasta una pantalla ó recibirlos desde un dispositivo externo, para que sean mostrados al usuario. Por el hecho de permitir la transmisión de datos entre un dispositivo externo (PERIFÉRICOS) con la computadora, se le denomina puerto. Compite actualmente contra puerto s- vídeo, puerto VGA, puerto HDMI y los puerto DVI .

Separate-Video («vídeo separado»), también conocido como Y/C (o erroneamente conocido como Super-Video), es un tipo de señal analógica de vídeo. No confundir ni mezclar con S-VHS (super video home system) que es un formato de grabación en cinta.

S-Video tiene más calidad que el video compuesto ya que el televisor dispone por separado de la información de brillo y la de color, mientras que en el vídeo compuesto se encuentran juntas. Esta separación hace que el cable S-Video tenga más ancho de banda para la luminancia y consiga más trabajo efectivo del decodificador de crominancia.

.

Separate-Video («vídeo separado»), también conocido como Y/C (o erroneamente conocido como Super-Video), es un tipo de señal analógica de vídeo. No confundir ni mezclar con S-VHS (super video home system) que es un formato de grabación en cinta.

S-Video tiene más calidad que el video compuesto ya que el televisor dispone por separado de la información de brillo y la de color, mientras que en el vídeo compuesto se encuentran juntas. Esta separación hace que el cable S-Video tenga más ancho de banda para la luminancia y consiga más trabajo efectivo del decodificador de crominancia.

.

viernes, 26 de noviembre de 2010

Conexion y puerto

La placa tiene un panel lateral en el que estan los conectores de los principales elementos de la placa.Este panel cambian según el modelo de la placa.

Puerto Firewire

Se utiliza para comunicaciones de datos a alta velocidad,más incluso que el USB.Se usa principalmente para dispositivos multimedias como videocámaras,cámaras de fotos,reproductores,etc.Este tambien incluye alimentación de corriente.

Tipos de conectores USB:

-USB tipo A

Clásico,va al PC

-USB tipo B

-Mini-USB

Más pequeño,para PDA´S, videocamaras,etc.

-Micro-USB

El más pequeño,para móviles,cámaras digitales,etc.

Puerto serie

Tambien conocido como puerto com,consta de 9 pines y es de color azul claro o negro.Ya existen puertos con mejores prestaciones

Tambien conocido como puerto com,consta de 9 pines y es de color azul claro o negro.Ya existen puertos con mejores prestaciones

Puerto paralelo.

Conocido como LPT,se utiliza para comunicaciones,como el com.Tiene 25pines y sule ser de color rosa,morado o azul.Su uso principal es la impresora o escáner,aunque está en desuso desde la aparición del usb.

viernes, 19 de noviembre de 2010

Característica .

Caracteristica de

GIGABYTE GA-G31MX-S2. Supports Intel® Core™ 2 multi-core and 45nm processors with FSB 1600 (O.C.)

Supports dual graphics with PCI-E interface

Integrated Intel® Graphics Media Accelerator 3100 (Intel GMA 3100)

Dual Channel DDR2 1066(O.C.) for remarkable system performance

Integra SATA 3Gb/s

Features Gigabit LAN connection

Incorpora 8 canales para Audio de Alta Definición

Diseño de Condensadores Sólidos para la regulación de voltajes (VRM) en la CPU

caracteristica de

GIGABYTE GA-X38-DQ6

Quad BIOS para un nivel de protección extendido Soporta los próximos procesadores Intel® Core™ 2 multi-núcleo de 45nm

Soporte para FSB a 1600 MHz

Soporta AMD CrossFire™ con gráficos Dual PCI-E 2.0 x16 para un rendimiento de juego extremo

Soporte para memoria Dual Channel DDR2 1200 para un rendimiento del sistema excepcional

Diseño de fases de potencia Quad Triple para una estabilidad del sistema completa

Integra SATA 3Gb/s con interfaz Quad eSATA2

LAN Dual Gigabit Ethernet con funcionalidad TeamingALC889A with DTS Connect enables high quality Full Rate Lossless Audio and support for Blu-ray

Soporta Microsoft® Windows VISTA™

Condensadores Duraderos que toman las ventajas de la fabricación de condensadores sólidos japonesa SMD (Surface Mount Device) para una mayor durabilidad del sistema.Módulo de alimentación para la CPU de alta calidad con Chokes con Núcleo de Ferrita, MOSFETs de Baja RDS(on) y Condensadores Sólidos de Baja ESR

Re-diseño del sistema de refrigeración incluyendo Silent-Pipe completamente de cobre y Crazy Cooljueves, 18 de noviembre de 2010

Tipos de malware

Virus :. Programas que infectan a otros programas por añadir su código para tomar el control después de ejecución de los archivos infectados. El objetivo principal de un virus es infectar. La velocidad de propagación de los virus es algo menor que la de los gusanos.

Espías :Software que permite colectar la información sobre un usuario/organización de forma no autorizada. Su presencia puede ser completamente invisible para el usuario.

Pueden colectar los datos sobre las acciones del usuario, el contenido del disco duro, software instalado, calidad y velocidad de la conexión, etc.

Troyanos:Esta clase de programas maliciosos incluye una gran variedad de programas que efectúan acciones sin que el usuario se dé cuenta y sin su consentimiento: recolectan datos y los envían a los criminales; destruyen o alteran datos con intenciones delictivas, causando desperfectos en el funcionamiento del ordenador o usan los recursos del ordenador para fines criminales, como hacer envíos masivos de correo no solicitado.

Gusanos : Este tipo de malware usa los recursos de red para distribuirse. Su nombre implica que pueden penetrar de un equipo a otro como un gusano. Lo hacen por medio de correo electrónico, sistemas de mensajes instantáneos, redes de archivos compartidos (P2P), canales IRC, redes locales, redes globales, etc. Su velocidad de propagación es muy alta.

Shishing : Es una variedad de programas espías que se propaga a través de correo. Metan recibir los datos confidenciales del usuario, de carácter bancario preferente. Los emails phishing están diseñadas para parecer igual a la correspondencia legal enviada por organizaciones bancarias, o algunos brands conocidos. Tales emails contienen un enlace que redirecciona al usuario a una página falsa que va a solicitar entrar algunos datos confidenciales, como el numero de la tarjeta de crédito.

Adware :Muestran publicidad al usuario. La mayoría de programas adware son instalados a software distribuido gratis. La publicidad aparece en la interfaz. A veces pueden colectar y enviar los datos personales del usuario.

Riskware :No son programas maliciosos pero contienen una amenaza potencial. En ciertas situaciones ponen sus datos a peligro. Incluyen programas de administración remota, marcadores, etc.

Rootkits. Un rootkit es una colección de programas usados por un hacker para evitar ser detectado mientras busca obtener acceso no autorizado a un ordenador. Esto se logra de dos formas: reemplazando archivos o bibliotecas del sistema; o instalando un módulo de kernel. El hacker instala el rootkit después, obteniendo un acceso similar al del usuario: por lo general, craqueando una contraseña o explotando una vulnerabilidad, lo que permite usar otras credenciales hasta conseguir el acceso de raiz o administrador.

Spam. Los mensajes no solicitados de remitente desconocido enviados en cantidades masivas de carácter publicitario, político, de propaganda, solicitando ayuda, etc. Un otro clase de spam hacen las propuestas relacionadas con varias operaciones ilegales con dinero o participación en algún supernegocio. También hay emails dedicados a robo de contraseñas o números de tarjetas de crédito, cartas de cadena, etc. Spam genera una carga adicional a los servidores de correo y puede causar pérdidas de la información deseada.

Espías :Software que permite colectar la información sobre un usuario/organización de forma no autorizada. Su presencia puede ser completamente invisible para el usuario.

Pueden colectar los datos sobre las acciones del usuario, el contenido del disco duro, software instalado, calidad y velocidad de la conexión, etc.

Troyanos:Esta clase de programas maliciosos incluye una gran variedad de programas que efectúan acciones sin que el usuario se dé cuenta y sin su consentimiento: recolectan datos y los envían a los criminales; destruyen o alteran datos con intenciones delictivas, causando desperfectos en el funcionamiento del ordenador o usan los recursos del ordenador para fines criminales, como hacer envíos masivos de correo no solicitado.

Gusanos : Este tipo de malware usa los recursos de red para distribuirse. Su nombre implica que pueden penetrar de un equipo a otro como un gusano. Lo hacen por medio de correo electrónico, sistemas de mensajes instantáneos, redes de archivos compartidos (P2P), canales IRC, redes locales, redes globales, etc. Su velocidad de propagación es muy alta.

Shishing : Es una variedad de programas espías que se propaga a través de correo. Metan recibir los datos confidenciales del usuario, de carácter bancario preferente. Los emails phishing están diseñadas para parecer igual a la correspondencia legal enviada por organizaciones bancarias, o algunos brands conocidos. Tales emails contienen un enlace que redirecciona al usuario a una página falsa que va a solicitar entrar algunos datos confidenciales, como el numero de la tarjeta de crédito.

Adware :Muestran publicidad al usuario. La mayoría de programas adware son instalados a software distribuido gratis. La publicidad aparece en la interfaz. A veces pueden colectar y enviar los datos personales del usuario.

Riskware :No son programas maliciosos pero contienen una amenaza potencial. En ciertas situaciones ponen sus datos a peligro. Incluyen programas de administración remota, marcadores, etc.

Rootkits. Un rootkit es una colección de programas usados por un hacker para evitar ser detectado mientras busca obtener acceso no autorizado a un ordenador. Esto se logra de dos formas: reemplazando archivos o bibliotecas del sistema; o instalando un módulo de kernel. El hacker instala el rootkit después, obteniendo un acceso similar al del usuario: por lo general, craqueando una contraseña o explotando una vulnerabilidad, lo que permite usar otras credenciales hasta conseguir el acceso de raiz o administrador.

Spam. Los mensajes no solicitados de remitente desconocido enviados en cantidades masivas de carácter publicitario, político, de propaganda, solicitando ayuda, etc. Un otro clase de spam hacen las propuestas relacionadas con varias operaciones ilegales con dinero o participación en algún supernegocio. También hay emails dedicados a robo de contraseñas o números de tarjetas de crédito, cartas de cadena, etc. Spam genera una carga adicional a los servidores de correo y puede causar pérdidas de la información deseada.

miércoles, 17 de noviembre de 2010

Diseño de un plan de conservación

1.Identifica los consumibles que utilizas en tu empresa infokursaal y clasifícalo adecuadamente.

Consumibles de impresión :

Tenemos una impresora de láser con 4 cartucho, y papel .

Consumibles de energia :

La bateria del portatil , los cartuchos de tinta y pilas .

Consumibles de informática :

Pen-drive , CD Y DVD .

2.En base a lo resultado sostenido para cada tipo de consumibles, señala las medidas de conservación y manipulación más importantes.

Consumibles de impresión : con lo cartuchos solo se puede recicla en las tienda y los papel al contenedor AZUL.

Consumibles de energia : como una batería , una pila , cartuchos, se depositan siempre en puntos de recogidas específicos.

Consumibles de informática : con los Pen- Drive, CD y DVD, hay empresas encargadas de la recogidas de esos materiales y lo llevan a un punto específico.

Añade las medida que presente tu ciudad.

En mi ciudad hay todo tipo de contenedores encargado de recoger cada material, y también hay tienda para los cartuchos...

Consumibles de impresión :

Tenemos una impresora de láser con 4 cartucho, y papel .

Consumibles de energia :

La bateria del portatil , los cartuchos de tinta y pilas .

Consumibles de informática :

Pen-drive , CD Y DVD .

2.En base a lo resultado sostenido para cada tipo de consumibles, señala las medidas de conservación y manipulación más importantes.

Consumibles de impresión : con lo cartuchos solo se puede recicla en las tienda y los papel al contenedor AZUL.

Consumibles de energia : como una batería , una pila , cartuchos, se depositan siempre en puntos de recogidas específicos.

Consumibles de informática : con los Pen- Drive, CD y DVD, hay empresas encargadas de la recogidas de esos materiales y lo llevan a un punto específico.

Añade las medida que presente tu ciudad.

En mi ciudad hay todo tipo de contenedores encargado de recoger cada material, y también hay tienda para los cartuchos...

lunes, 8 de noviembre de 2010

jueves, 4 de noviembre de 2010

miércoles, 3 de noviembre de 2010

Sockets de 6ª generación

Sockets de 7ª generación

Sockets INTEL y AMD

Sockets de 8ª generación

Nombre: Socket 775 o T Nombre: Socket 939 Nombre: Socket AM2

Marca de microprocesador ; Intel Marca de microprocesador ; AMD Marca de microprocesador; AMD

Nombre: Socket 754 Nombre: Socket 940 Nombre: Socket 771

Marca de microprocesador ; AMD Marca de microprocesador ;AMD Marca de mricroprocesador ; AMD

Nombre: Socket F Nombre: Socket M2 Nombre: Socket S1

Marca de microprocesador ;Intel Marca de microprocesador ; Intel Marca de microprocesador ; AMD

Nombre: PAC418 Nombre: PAC61

Marca de microprocesador ; Marca de microprocesador ;

Nombre: Socket 775 o T Nombre: Socket 939 Nombre: Socket AM2

Marca de microprocesador ; Intel Marca de microprocesador ; AMD Marca de microprocesador; AMD

Nombre: Socket 754 Nombre: Socket 940 Nombre: Socket 771

Marca de microprocesador ; AMD Marca de microprocesador ;AMD Marca de mricroprocesador ; AMD

Nombre: Socket F Nombre: Socket M2 Nombre: Socket S1

Marca de microprocesador ;Intel Marca de microprocesador ; Intel Marca de microprocesador ; AMD

Nombre: PAC418 Nombre: PAC61

Marca de microprocesador ; Marca de microprocesador ;

Suscribirse a:

Comentarios (Atom)